Virus dan Enkripsi

Tentang virus komputer :

-

a. Sejarah virus komputer

Sejarah virus komputer bisa dianggap sama tuanya dengan perkembangan komputer itu sendiri. Virus pada dasarnya merupakan program yang sengaja dibuat. Kemudian, apa tujuan pembuatan program tersebut? Tidak lain dan tidak bukan adalah untuk merusak komponen atau sistem komputer atau hanya untuk mencuri data di suatu komputer.

Tahun 1970 adalah tahun dimana virus komputer pertama kali muncul. Pada saat itu, terdapat virus pervading animal yang merusak komputer Unix 1108. Kemudian di tahun 1986, muncullah virus canggih yang menyerang Ms Dos, virus tersebut dikenal dengan nama virus brain. Perkembangan virus komputer semakin menggila, bahkan dalam rentang waktu antara 1970 hingga 1990, Wikipedia mencatat bahwa setidaknya ada 500 virus yang menyerang personal komputer. Itu adalah data kasar dimana Wiki melakukan pencatatan terhadap virus yang dilaporkan, artinya masih banyak virus lain yang kemungkinan besar menjangkiti komputer, namun tidak tecatat dalam sejarah.

Data yang mencengangkan terus berlanjut. Tahun 1992, adalah tahun dimana infeksi virus mulai besar-besaran terjadi di seluruh dunia. Setidaknya, antara tahun 1990 ke 1992, ada 1800 virus baru yang muncul, dan data tersebut naik hingga 7500 virus di tahun 1994. Tahun 2000 lebih menggila lagi, karena ada paling tidak 50.000 virus baru tersebar di seluruh dunia.

Area perusakan virus komputer juga terus berkembang dari waktu ke waktu. Awalnya, mungkin Anda hanya melihat virus yang merusak dokumen, namun kini, virus komputer bisa melakukan perusakan dengan kompleksitas jauh lebih tinggi. Tidak hanya dokumen, namun ada file exe, penghapusan dokumen, dan bahkan bisa merusak keseluruhan sistem operasi komputer Anda.

Meskipun virus komputer adalah pogram, namun tidak diketahui siapa pembuatnya. Virus komputer hanya muncul secara tiba-tiba dan solusi dari pengguna komputer hanyalah menggunakan antivirus, sebuah program yang didesain untuk menghilangkan virus itu sendiri. Antivirus komputer diciptakan mulai tahun 1988 dimana tujuannya adalah untuk mengatasi virus yang menjangkiti Ms Dos. Antivirus diibaratkan sebagai obat yang mengalahkan penyakit dari dalam tubuh kita.

Hingga saat ini, sudah banyak antivirus yang diciptakan dan dibagikan secara gratis maupun berbayar. Beberapa diantaranya adalah Avast, AVG, Bitdefender, dan PC Media. Sekian artikel mengenai sejarah virus komputer yang bisa menjadi referensi bagi Anda

-

b. Klasifikasi dan Jenis Virus Komputer

1. Worm

Worm atau juga di sebut Cacing komputer (bahasa Inggris: computer worm atau worm) dalam keamanan komputer, adalah sebuah program komputer yang dapat menggandakan dirinya secara sendiri dalam sistem komputer. Sebuah worm dapat menggandakan dirinya dengan memanfaatkan jaringan (LAN/WAN/Internet) tanpa perlu campur tangan dari user itu sendiri.

Worm tidak seperti virus komputer biasa, yang menggandakan dirinya dengan cara menyisipkan program dirinya pada program yang ada dalam komputer tersebut, tapi worm memanfaatkan celah keamanaan yang memang terbuka atau lebih dikenal dengan sebutan vulnerability. Beberapa worm juga menghabiskan bandwidth yang tersedia. Worm merupakan evolusi dari virus komputer. Hanya ada satu cara untuk mengatasi worm yaitu dengan menutup celah keamanan yang terbuka tersebut, dengan cara meng-update patch atau Service Pack dari operating sistem yang digunakan dengan patch atau Service Pack yang paling terbaru.

Virus komputer memang dapat menginfeksi berkas-berkas dalam sebuah sistem komputer, tapi worm dapat melakukannya dengan lebih baik. Selain dapat menyebar dalam sebuah sistem, worm juga dapat menyebar ke banyak sistem melalui jaringan yang terhubung dengan sistem yang terinfeksi. Beberapa worm, juga dapat mencakup kode-kode virus yang dapat merusak berkas, mencuri dokumen, e-mail, atau melakukan hal lainnya yang merusak, atau hanya menjadikan sistem terinfeksi tidak berguna.

Beberapa contoh dari worm adalah sebagai berikut:

- ADMw0rm: Worm yang dapat melakukan ekspolitasi terhadap layanan jaringan Berkeley Internet Name Domain (BIND), dengan melakukan buffer-overflow.

- Code Red: Worm yang dapat melakukan eksploitasi terhadap layanan Internet Information Services (IIS) versi 4 dan versi 5, dengan melakukan serangan buffer-overflow.

- LoveLetter: Worm yang menyebar dengan cara mengirimkan dirinya melalui e-mail kepada semua akun yang terdaftar dalam Address Book Microsoft Outlook Express/daftar kontak dalam Microsoft Outlook dengan cara menggunakan kode Visual Basic Script (VBScript).

- Nimda

- SQL-Slammer

2. Trojan

Trojan horse atau bisa disebut juga Kuda Troya merujuk kepada sebuah bentuk perangkat lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah sistem atau jaringan. Tujuan dari Trojan adalah memperoleh informasi dari target (password, kebiasaan user yang tercatat dalam system log, data, dan lain-lain), dan mengendalikan target (memperoleh hak akses pada target).

Trojan berbeda dengan jenis perangkat lunak mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

- Trojan bersifat “stealth” (siluman dan tidak terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program tersebut merupakan program baik-baik, sementara virus komputer atau worm bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi crash.

- Trojan dapat dikendalikan atau di remote dari komputer lain.

Kebanyakan Trojan saat ini berupa sebuah berkas yang dapat dieksekusi (*.EXE atau *.COM dalam sistem operasi Windows dan DOS atau program dengan nama yang sering dieksekusi dalam sistem operasi UNIX, seperti ls, cat, dan lain-lain) yang dimasukkan ke dalam sistem yang ditembus oleh seorang cracker untuk mencuri data yang penting bagi pengguna (password, data kartu kredit, dan lain-lain).

Trojan juga dapat menginfeksi sistem ketika pengguna mengunduh aplikasi (seringnya berupa game komputer) dari sumber yang tidak dapat dipercayai dalam jaringan Internet. Aplikasi-aplikasi tersebut dapat memiliki kode Trojan yang diintegrasikan di dalam dirinya dan mengizinkan seorang cracker untuk dapat mengacak-acak sistem yang bersangkutan.Beberapa jenis Trojan yang beredar antara lain adalah:

- Pencuri password: Jenis Trojan ini dapat mencari password yang disimpan di dalam sistem operasi (/etc/passwd atau /etc/shadow dalam keluarga sistem operasi UNIX atau berkas Security Account Manager (SAM) dalam keluarga sistem operasi Windows NT) dan akan mengirimkannya kepada si penyerang yang asli. Selain itu, jenis Trojan ini juga dapat menipu pengguna dengan membuat tampilan seolah-olah dirinya adalah layar login (/sbin/login dalam sistem operasi UNIX atau Winlogon.exe dalam sistem operasi Windows NT) serta menunggu pengguna untuk memasukkan passwordnya dan mengirimkannya kepada penyerang. Contoh dari jenis ini adalah Passfilt Trojan yang bertindak seolah-olah dirinya adalah berkas Passfilt.dll yang aslinya digunakan untuk menambah keamanan password dalam sistem operasi Windows NT, tapi disalahgunakan menjadi sebuah program pencuri password.

- Pencatat penekanan tombol (keystroke logger/keylogger): Jenis Trojan ini akan memantau semua yang diketikkan oleh pengguna dan akan mengirimkannya kepada penyerang. Jenis ini berbeda dengan spyware, meski dua hal tersebut melakukan hal yang serupa (memata-matai pengguna).

- Tool administrasi jarak jauh (Remote Administration Tools/RAT): Jenis Trojan ini mengizinkan para penyerang untuk mengambil alih kontrol secara penuh terhadap sistem dan melakukan apapun yang mereka mau dari jarak jauh, seperti memformat hard disk, mencuri atau menghapus data dan lain-lain. Contoh dari Trojan ini adalah Back Orifice, Back Orifice 2000, dan SubSeven.

- DDoS Trojan atau Zombie Trojan: Jenis Trojan ini digunakan untuk menjadikan sistem yang terinfeksi agar dapat melakukan serangan penolakan layanan secara terdistribusi terhadap host target.

- Ada lagi sebuah jenis Trojan yang mengimbuhkan dirinya sendiri ke sebuah program untuk memodifikasi cara kerja program yang diimbuhinya. Jenis Trojan ini disebut sebagai Trojan virus.

- Cookies Stuffing, ini adalah script yang termasuk dalam metode blackhat, gunanya untuk membajak tracking code penjualan suatu produk, sehingga komisi penjualan diterima oleh pemasang cookies stuffing, bukan oleh orang yang terlebih dahulu mereferensikan penjualan produk tersebut di internet

3. Backdoor

Backdoor atau “pintu belakang”, dalam keamanan sistem komputer, merujuk kepada mekanisme yang dapat digunakan untuk mengakses sistem, aplikasi, atau jaringan, selain dari mekanisme yang umum digunakan (melalui proses logon atau proses autentikasi lainnya). Disebut juga sebagai back door.

Backdoor pada awalnya dibuat oleh para programer komputer sebagai mekanisme yang mengizinkan mereka untuk memperoleh akses khusus ke dalam program mereka, seringnya digunakan untuk membenarkan dan memperbaiki kode di dalam program yang mereka buat ketika sebuah crash akibat bug terjadi.

Salah satu contoh dari pernyataan ini adalah ketika Kenneth Thompson (salah seorang pemrogram sistem operasi UNIX membuat sebuah program proses login pada tahun 1983 ketika memperoleh Turing Award), selain program login umum digunakan dalam sistem operasi UNIX dengan menggunakan bahasa pemrograman C, sehingga ia dapat mengakses sistem UNIX yang berjalan di dalam jaringan internal Bell Labs. Backdoor yang ia ciptakan itu melindungi dirinya dari pendeteksian dan pembuangan dari sistem, meskipun pengguna berhasil menemukannya, karena memang backdoor ini membuat dirinya sendiri kembali (melakukan rekompilasi sendiri).

Beberapa pengembang perangkat lunak menambahkan backdoor ke dalam program buatannya untuk tujuan merusak (atau tujuan yang mencurigakan). Sebagai contoh, sebuah backdoor dapat dimasukkan ke dalam kode di dalam sebuah situs belanja online (e-commerce) untuk mengizinkan pengembang tersebut memperoleh informasi mengenai transaksi yang terjadi antara pembeli dan penjual, termasuk di antaranya adalah kartu kredit.

Istilah backdoor sekarang digunakan oleh hacker-hacker untuk merujuk kepada mekanisme yang mengizinkan seorang peretas sistem dapat mengakses kembali sebuah sistem yang telah diserang sebelumnya tanpa harus mengulangi proses eksploitasi terhadap sistem atau jaringan tersebut, seperti yang ia lakukan pertama kali.

Umumnya, setelah sebuah jaringan telah diserang dengan menggunakan exploit (terhadap sebuah kerawanan/vulnerability), seorang penyerang akan menutupi semua jejaknya di dalam sistem yang bersangkutan dengan memodifikasi berkas catatan sistem (log) atau menghapusnya, dan kemudian menginstalasikan sebuah backdoor yang berupa sebuah perangkat lunak khusus atau menambahkan sebuah akun pengguna yang memiliki hak akses sebagai administrator jaringan atau administrator sistem tersebut.

Jika kemudian pemilik jaringan atau sistem tersebut menyadari bahwa sistemnya telah diserang, dan kemudian menutup semua kerawanan yang diketahui dalam sistemnya (tapi tidak mendeteksi adanya backdoor yang terinstalasi), penyerang yang sebelumnya masih akan dapat mengakses sistem yang bersangkutan, tanpa ketahuan oleh pemilik jaringan, apalagi setelah dirinya mendaftarkan diri sebagai pengguna yang sah di dalam sistem atau jaringan tersebut.

Dengan memiliki hak sebagai administrator jaringan, ia pun dapat melakukan hal yang dapat merusak sistem atau menghilangkan data. Dalam kasus seperti di atas, cara yang umum digunakan adalah dengan melakukan instalasi ulang terhadap sistem atau jaringan, atau dengan melakukan restorasi dari cadangan/backup yang masih bersih dari backdoor.

Ada beberapa perangkat yang dapat digunakan untuk menginstalasikan backdoor, seperti halnya beberapa Trojan horse, tetapi yang populer adalah Netcat, yang dapat digunakan di dalam sistem operasi Windows ataupun UNIX.

4. Spyware

Spyware merupakan turunan dari perangkat lunak beriklan, yang memantau kebiasaan pengguna dalam melakukan penjelajahan Internet untuk mendatangkan “segudang iklan” kepada pengguna.

Tetapi, karena perangkat lunak beriklan kurang begitu berbahaya (tidak melakukan pencurian data), spyware melakukannya dan mengirimkan hasil yang ia kumpulkan kepada pembuatnya (perangkat lunak beriklan umumnya hanya mengirimkan data kepada perusahaan marketing).

Spyware tentu merugikan bagi kita. Kerugian nya yaitu sebagai berikut.

- Pencurian Data

Kebanyakan informasi yang diambil tanpa seizin adalah kebiasaan pengguna dalam menjelajahi Internet, tapi banyak juga yang mencuri data-data pribadi, seperti halnya alamat surat elektronik (untuk dikirimi banyak Surat elektronik sampah atau dapat dikenal dengan spam). - Tambahan Biaya Pemakaian Internet

Yang merugikan dari keberadaan spyware, selain banyaknya iklan yang mengganggu adalah pemborosan bandwidth dan privasi yang telah terampas. - Pada dasarnya, spyware tersebut diiringi dengan PopUp Windows, yang tentunya selain memakan lebar pita lebih banyak, juga membuat loading Internet anda semakin lambat.

-

c. Cara Kerja dan Penyebaran Virus Komputer

Virus layaknya virus biologi harus memiliki media untuk dapat menyebar, virus komputer dapat menyebar ke berbagai komputer/mesin lainnya juga melalui berbagai media, di antaranya :

- Flashdisk, Harddisk External, Disket, Media Storage R/W

Media penyimpanan eksternal dapat menjadi sasaran empuk bagi virus untuk dijadikan media. Baik sebagai tempat menetap ataupun sebagai media penyebarannya. Media yang biasa melakukan operasi R/W (Read dan Write) sangat memungkinkan untuk ditumpangi virus dan dijadikan sebagai media penyebaran.

- Jaringan (LAN, WAN)

Hubungan antara beberapa komputer secara langsung sangat memungkinkan suatu virus untuk ikut berpindah saat menjadi pertukaran/pengeksekusian file yang mengandung virus.

- WWW (internet)

Sangat mungkin suatu situs sengaja ditanamkan suatu “virus” yang akan menginfeksi komputer-komputer yang mengaksesnya.

- Software Yang Freeware, SharewareAtau Bahkan Bajakan

Banyak sekali virus yang sengaja ditanamkan dalam suatu program yang disebarluaskan baik secara gratis, atau trial version.

- Attachment Pada Email, Transfering File

Hampir semua jenis penyebaran virus akhir-akhir ini menggunakan email attachment dikarenakan semua pemakai jasa internet pastilah menggunakan email untuk berkomunikasi, file-file ini sengaja dibuat mencolok/menarik perhatian, bahkan seringkali memiliki ekstensi ganda pada penamaan filenya.

Mengenali Tanda-Tanda Komputer Anda Diserang Virus

Lazimnya virus komputer hanya boleh dikesan oleh anti-virus, namun begitu jika komputer anda mengalami sintom-sintom berikut, adalah besar kemungkinan komputer anda telah diserang virus.

Flashdisk

- Terdapat bad sector pada disket

- File di dalam disket tiba-tiba sahaja tidak boleh digunakan

- Terdapat message di dalam directory disk anda

- Volume label telah berubah

- Jumlah size file berubah sedangkan anda tidak menggunakan file tersebut

Harddisk

- Harddisk mengambil masa yang lama untuk boot

- Terdapat file yang tiba-tiba saja tidak boleh digunakan

- Terdapat bad sector

- Terdapat directory atau file baru yang dibuat tanpa sepengetahuan anda

- Jumlah size file berubah

Komputer

- Terdapat message (pesan) yang dipaparkan pada screen

- Speaker memainkan musik

- Terdapat masalah seperti file tidak boleh di save, huruf pada skrin jatuh, terdapat bola pingpong melantun pada skrin, pencetak mencetak message yang tidak diketahui dan sebagainya

- Pertambahan macro pada file-fie word, excel dan sebagainya tanpa sepengetahuan anda

Tanda-Tanda/Ciri Komputer Kita Terkena/Terinfeksi Virus komputer :

- Komputer berjalan lambat dari normal

- Sering keluar pesan eror atau aneh-aneh

- Perubahan tampilan pada komputer

- Media penyimpanan seperti disket, flashdisk, dan sebagainya langsung mengkopi file aneh tanpa kita kopi ketika hubungkan ke komputer

- komputer suka restart sendiri atau crash ketika sedang berjalan

- Suka muncul pesan atau tulisan aneh

- Komputer hang atau berhenti merespon kita

- Harddisk tidak bisa diakses

- Printer dan perangkat lain tidak dapat dipakai walaupun tidak ada masalah hardware dan software driver

- Sering ada menu atau kotak dialog yang error atau rusak

- Hilangnya beberapa fungsi dasar komputer

- Komputer berusaha menghubungkan diri dengan internet atau jaringan tanpa kita suruh

- File yang kita simpan di komputer atau media penyimpanan hilang begitu saja atau disembunyikan virus. Dan lain-lain

-

d. Cara Penanggulangan Virus Komputer

Berikut cara mencegah dan menghindari virus masuk pada komputer atau laptop:

- Gunakan antivirus yang kompatibel dan bonafit, selalu update antivirus tersebut.

- Jika komputer atau laptop sering digunakan browsing internet maka gunakan antivirus yang memiliki fitur Internet Security.

- Aktifkan Firewall pada Windows yang anda gunakan.

- Selalu perbarui Security Update pada Windows Security

- Jangan dibiasakan menyimpan data pada drive C terlalu lama.

- Kenali semua data yang anda simpan pada laptop, dan segera buang/hapus apabila ada data yang tidak anda kenal.

- Hapus file registry yang sudah tidak di perlukan secara teratur.

- Apa bila akan memindahkan data dari device/perangkat lain, usahakan tidak membukanya dulu ketika masih terkoneksi, jadi langsung di send / copy kemudian lepaskan device / perangkat.

- Gunakan alat pembersihan seperti Ccleaner, TuneUp Utility, dsb.

Tentang Audit Teknologi Informasi

Audit teknologi informasi adalah bentuk pengawasan dan pengendalian dari infrastruktur teknologi informasi secara menyeluruh.

Audit sistem informasi sangat perlu diadakan bagi perusahaan karena dengan adanya audit sistem informasi disebuah perusahaan dalam pencapaian tujuan perusahaan. Oleh karena itu perusahaan harus membuat prosedur pengendalian dalam menjaga aset perusahaan dan memeriksa pengendalian tersebut dengan menguji pengendalian. Menguji pengendalian digunakan untuk mengevaluasi apakah telah berjalan sesuai dengan prosedur atau tidak.

Tentang Enkripsi

Enkripsi adalah suatu metode yang digunakan untuk mengkodekan data sedemikian rupa sehingga keamanan informasinya terjaga dan tidak dapat dibaca tanpa di dekripsi (kebalikan dari proses enkripsi) dahulu. Encryption berasal dari bahasa yunani kryptos yang artinya tersembunyi atau rahasia.

Manfaat Enkripsi

- Beberapa manfaat yang bisa didapatkan dari enkripsi ini adalah :

- Kerahasiaan suatu informasi terjamin

- Menyediakan authentication dan perlindungan integritas pada algoritma checksum/hash

- Menanggulangi penyadapan telepon dan email

- Untuk digital signature. Digital signature adalah menambahkan suatu baris statemen pada suatu elektronik copy dan mengenkripsi statemen tersebut dengan kunci yang kita miliki dan hanya pihak yang memiliki kunci dekripsinya saja yang bisa membukanya.

- Untuk digital cash

Kerugian Enkripsi

Penyalahgunaan dan kerugian dari enkripsi adalah:

- Penyandian rencana teroris

- Penyembunyian record criminal oleh seorang penjahat

- Pesan tidak bisa dibaca bila penerima pesan lupa atau kehilangan kunci (decryptor).

Jenis-jenis Enkripsi

Enkripsi dapat dibagi menjadi dua jenis yaitu :

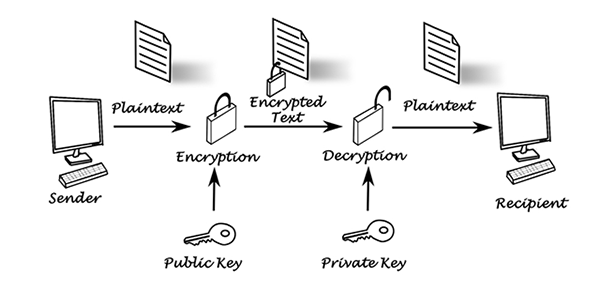

1. Public Key – Kunci Asimetris

Kriptografi asimetris atau juga dikenal sebagai kriptografi kunci publik, menggunakan dua kunci yang berbeda: satu publik dan satu privat yang saling terkait secara matematis. Kunci publik bisa dibagi dengan semua orang, sedangkan kunci privat harus dirahasiakan. RSA merupakan algoritma asimetris yang paling banyak digunakan.

Contoh kasusnya: Ugha (sender) akan mengirimkan sebuah data kepada Rose (recipient). Ugha mengenkripsi datanya dengan public key yang ia miliki, lalu kemudian mengirimnya ke Rose. Dan hanya Rose yang mampu mendekripsi data tersebut dengan menggunakan privat key yang ia miliki. Dalam scenario ini publik key digunakan untuk mengenkripsi data tersebut, sementara privat key digunakan untuk mengdekripsi data tersebut.

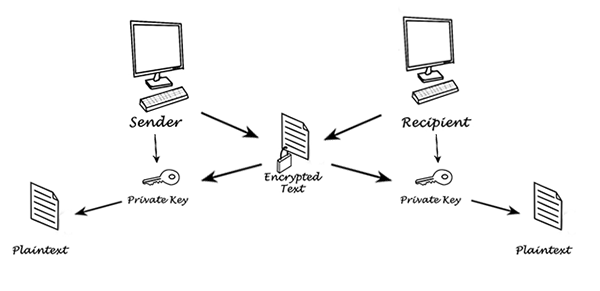

2. Private Key – Kunci Simetris

Kunci simetris menggunakan kunci yang sama untuk melakukan enkripsi dan dekripsi pada data. Pada saat akan melakukan dekripsi, pengirim harus terlebih dahulu membagikan private keynya agar mampu didekripsi oleh penerima. Kunci simetris yang paling banyak digunakan adalah adalah AES, yang diciptakan untuk melindungi informasi rahasia pemerintah.

Contoh kasusnya: Ugha (sender) dapat melakukan enkripsi dan dekripsi data dengan menggunakan satu kunci yang sama digunakan oleh Rose (recipient) selaku penerima data. Rose pun mampu melakukan hal yang sama dengan Ugha dengan menggunakan kunci yang tersebut.

Resource :

dearyoti.com

https://cara28.blogspot.com/2016/06/makalah-macam-macam-dan-jenis-virus-komputer.html

http://yuliantotaufiq.blogspot.com/2012/09/cara-penyebaran-virus-secara-umum.html

https://irpantips4u.blogspot.com/2012/11/enkripsi-pengertian-manfaat-kerugian-macam.html

Pengertian Enkripsi Beserta Cara Kerja dan Jenis-jenis Enkripsi (Pembahasan Lengkap)